ランサムウェア対策にクラウドを活用するメリットとは?クラウドの選び方も解説

- 公開日:

- 更新日:

目次

企業活動の脅威として情報セキュリティ管理者を最も悩ませていることの一つが、「ランサムウェア対策」ではないでしょうか。 この記事ではランサムウェアの実態や被害事例に加えて、有効な対策として活用すべきクラウドストレージについて、詳しく紹介しています。

ランサムウェアとは?

ランサムウェアは”身代金”という意味の「Ransom(ランサム)」と「Software(ソフトウェア)」を合わせた造語です。

パソコン等の端末に保存されているファイルやデータを暗号化したり端末自体をロックしたりして利用できない状態にし、その暗号化またはロックを解除する交換条件として金銭を要求するマルウェア(悪意のあるソフトウェアプログラム)です。

このランサムウェア感染による個人情報・機密情報の流出やサービス障害、金銭被害といった事態は、業種・規模を問わず世界中の企業や組織に多大な影響を及ぼしています。

IPA(情報処理推進機構)の最新調査報告である<情報セキュリティ10大脅威2025>においても、「ランサムウェアによる被害」および「標的型攻撃による機密情報の窃取」といったマルウェア被害は前年に引き続き上位の脅威としてランク付けされています。

| 順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い2016年以降) |

|---|---|---|---|

| 1 | ランサム攻撃による被害 | 2016年 | 10年連続10回目 |

| 2 | サプライチェーンや委託先を狙った攻撃 | 2019年 | 7年連続7回目 |

| 3 | システムの脆弱性を突いた攻撃 | 2016年 | 5年連続8回目 |

| 4 | 内部不正による情報漏えい等 | 2016年 | 10年連続10回目 |

| 5 | 機密情報等を狙った標的型攻撃 | 2016年 | 10年連続10回目 |

| 6 | リモートワーク等の環境や仕組みを狙った攻撃 | 2021年 | 5年連続5回目 |

| 7 | 地政学的リスクに起因するサイバー攻撃 | 2025年 | 初選出 |

| 8 | 分散型サービス妨害攻撃(DDoS攻撃) | 2016年 | 5年ぶり6回目 |

| 9 | ビジネスメール詐欺 | 2018年 | 8年連続8回目 |

| 10 | 不注意による情報漏えい等 | 2016年 | 7年連続8回目 |

| 「個人」向け脅威(五十音順) | 初選出年 | 10大脅威での取り扱い(2016年以降) |

|---|---|---|

| インターネット上のサービスからの個人情報の窃取 | 2016年 | 6年連続9回目 |

| インターネット上のサービスへの不正ログイン | 2016年 | 10年連続10回目 |

| クレジットカード情報の不正利用 | 2016年 | 10年連続10回目 |

| スマホ決済の不正利用 | 2020年 | 6年連続6回目 |

| 偽警告によるインターネット詐欺 | 2020年 | 6年連続6回目 |

| ネット上の誹謗・中傷・デマ | 2016年 | 10年連続10回目 |

| フィッシングによる個人情報等の詐取 | 2019年 | 7年連続7回目 |

| 不正アプリによるスマートフォン利用者への被害 | 2016年 | 10年連続10回目 |

| メールやSMS等を使った脅迫・詐欺の手口による金銭要求 | 2019年 | 7年連続7回目 |

| ワンクリック請求等の不当請求による金銭被害 | 2016年 | 3年連続5回目 |

では、ランサムウェアに関してより具体的にその特長や、肝心の対策対処について確認をしていきましょう。

ランサムウェアの特長とトレンド

ランサムウェアの特長とトレンドについて確認しておきましょう。

悪質化・巧妙化するランサムウェア

従来はデータの暗号化を解除する対価として企業に金銭要求をしている挙動をしていたランサムウェアですが、特に2019年以降の手口はより悪質化・巧妙化している状況です。

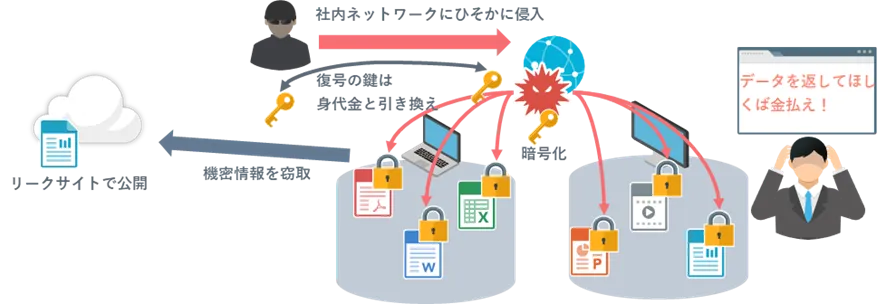

ファイルやデータの暗号化に加えてその窃取をしたうえで、金銭要求に応じない場合には「窃取した機密データを公開する」といった「二重恐喝」と、更にはDDoS攻撃(ウェブサイトやサーバーに対して過剰にアクセスをしたりデータを送付したりするサイバー攻撃)を仕掛け、被害企業や被害組織の顧客や利害関係者へ連絡するとさらに脅すといった「多重恐喝」も、新たに確認されています。

図:ランサムウェアをつかった二重恐喝のイメージ

図:ランサムウェアをつかった二重恐喝のイメージ

ランサムウェアの感染経路

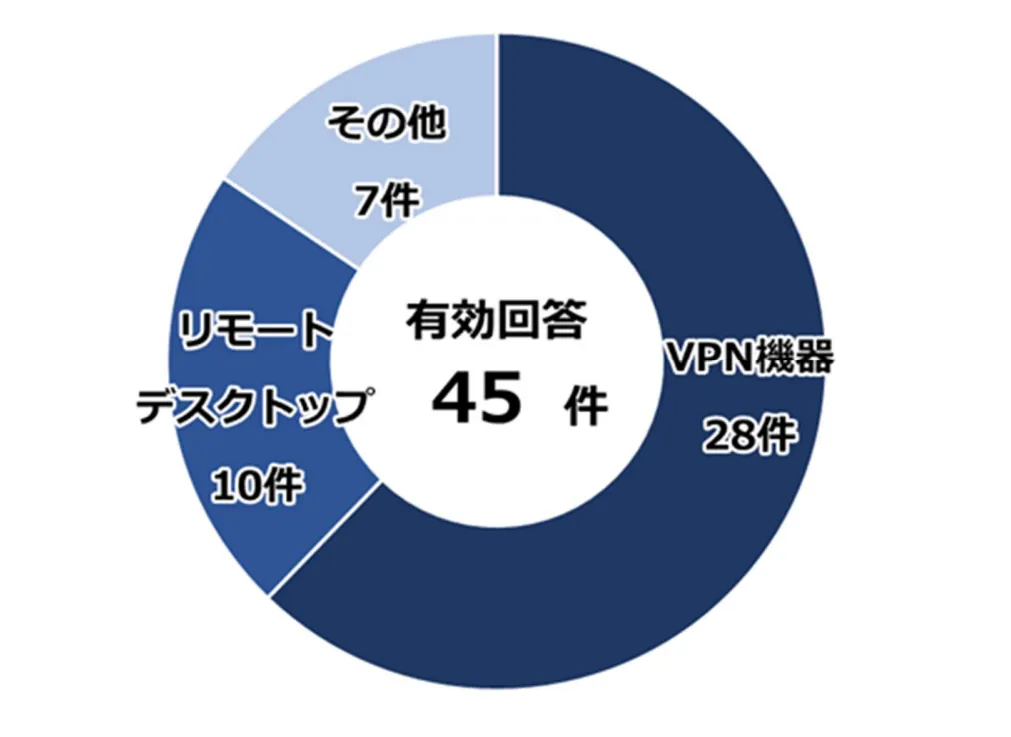

警視庁の広報資料によるとランサムウェアの感染経路としては、「テレワーク時の業務端末やシステム環境の脆弱性」をついた攻撃の傾向が強くみられます。

- VPN機器やリモートデスクトップ環境から企業や組織の内部ネットワークに侵入し感染

- Emotet(エモテット)に代表されるボット型マルウェアから感染 Emotetの詳しい記事はこちら

図:ランサムウェアの感染経路の内訳

ランサムウェアの攻撃順序

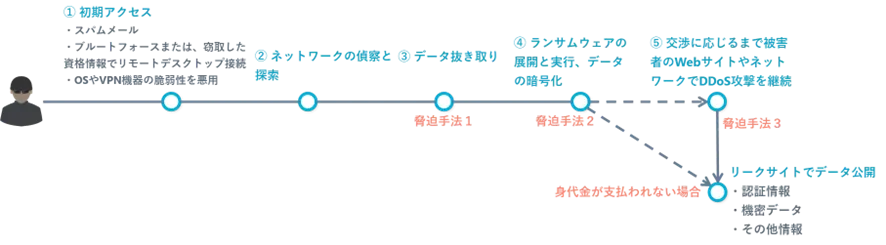

では、ランサムウェアの攻撃が具体的にどのように進むかをみていきましょう。

- 初期アクセス(スパムメールやOSの脆弱性をついた攻撃)によりパソコン等の端末やリモートデスクトップ経由で端末に侵入

- パソコンなどの端末が登録されているネットワークを偵察・探索

- その結果、デバイスやネットワーク接続先のファイル、データを窃取

- ランサムウェアを展開して実行し、ファイルやデータの暗号化を行い身代金要求

- 身代金要求に被害者が応じない場合は交渉に応じるまで被害者のWEBサイトやネットワークでDDoS攻撃を継続し、利用不可の状態にする

- 身代金要求に応じない場合はリークサイト(通常のWebブラウザーではアクセスできない匿名性が守られたウェブサイト。匿名性ゆえに、非合法的手段で入手した個人情報や機密情報を含む取引がされ、犯罪の温床となる)にて、認証情報やデータそのもの、その他情報を公開

図:ランサムウェアの攻撃順序

参考:Zscaler 2022年版Threat Labzランサムウェアレポート

ランサムウェアの種類

ランサムウェアの種類は、2つに大別されます。具体的に確認しましょう。

➀ スクリーンロック型(画面ロック型)

PCなどのデバイス起動できないようにしたり、またそのうえで恐喝メッセージなどを表示したりするタイプのランサムウェアです。

スクリーンロック型の代表的なランサムウェア

- Jisut(ジャイサット)

- Ministry of Justice(ミニストリー・オブ・ジャスティス)

- CoronaVirus(コロナウィルス)

図:スクリーンロック型のランサムウェアのイメージ

図:スクリーンロック型のランサムウェアのイメージ

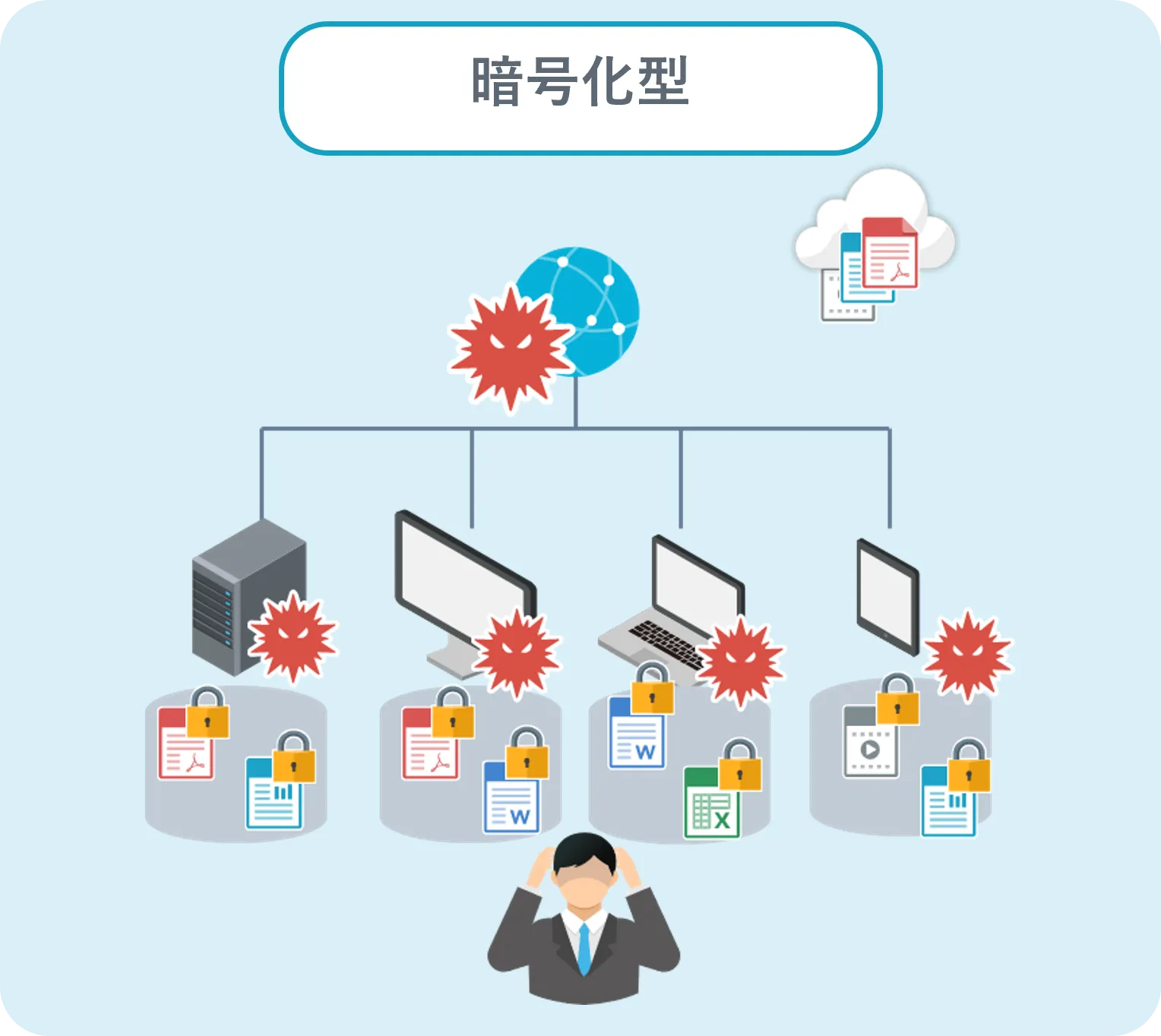

➁ 暗号化型

ファイル自体を暗号化するタイプのランサムウェアは暗号化型と呼ばれます。

パソコンなどの端末は使えますが、中に保存されているファイルを暗号化し、加えて1つの端末だけではなくそのデバイスが参加しているネットワーク内の他の端末(サーバーやパソコンなどのデバイス)もランサムウェアに感染させてしまいます。

暗号化型の代表的なランサムウェア

- LockBit(ロックビット)

- Karakurt(カラカート)

- BlackBasta(ブラックバスタ)

図:暗号化型のランサムウェアのイメージ

図:暗号化型のランサムウェアのイメージ

上記のランサムウェアに平行して、近年RaaS(Ransomware-as-a-Service)というランサムウェアを「サービス」として提供する悪意のあるグループ、ランサムウェアの詳細な仕組みを知らなくても企業を標的とした攻撃を仕掛けることが容易になり、身代金を支払ってもデータの復号ができない事例が増加している。

ランサムウェア被害の事例

ランサムウェアの情勢と感染経路、種類についてお伝えしてきましたが、実際の被害例を次で確認しておきましょう。

■ケース1

発生 :2025年1月

被害者 :国内レジャー施設運営企業

具体的被害:施設の入場券予約機能をはじめとするオンラインサービスの利用が停止。また、施設の年間パスポート購入者の氏名・生年月日・住所・メールアドレスなどの個人情報に加え、職員(過去の在籍者含む)のマイナンバーを含む契約情報など、最大約200万件の情報が外部に流出した可能性があると発表され、来場予約などのサービス復旧には約半年の期間を要した。

■ケース2

発生 :2025年9月

被害者 :国内飲料メーカー

具体的被害:受発注・出荷システムの停止に伴い、国内30工場の生産が停止。それに関連してコールセンター閉鎖や新商品発表会の中止など大規模な業務障害も発生。また、顧客や取引先関係者、従業員情報の氏名・生年月日・住所・メールアドレスなどの個人情報約191万件超のデータ流出の可能性や、供給網全体(小売店や取引先への影響)にまで波及し、製品供給遅延や欠品を引き起こした。

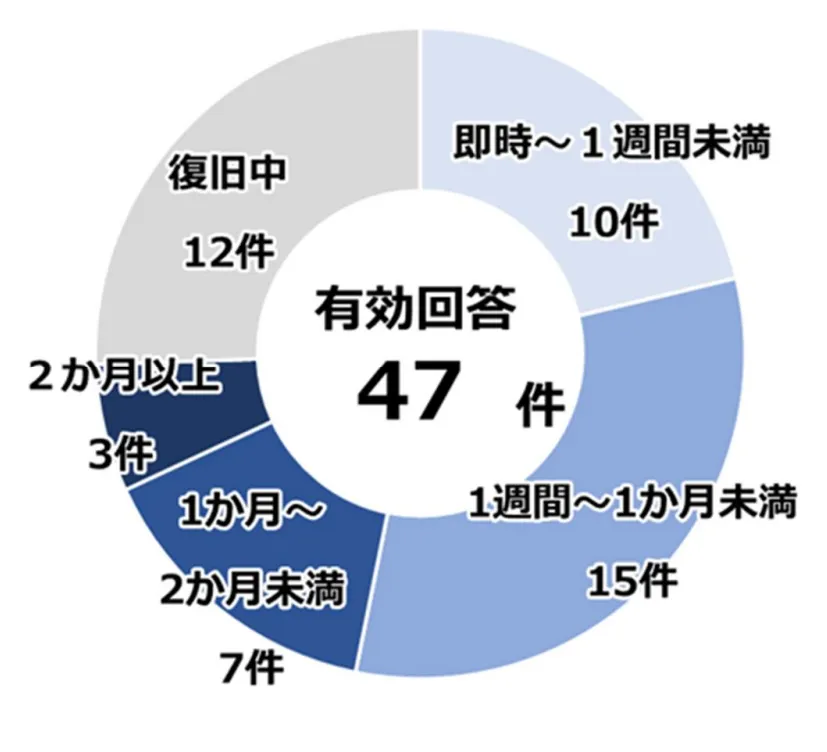

2つのケースのいずれも、「ランサムウェア感染」と報じられていたことから金銭要求があったと推察されることに加えて、被害拡大を迅速に食い止めるために、事業の根幹となる業務および、効率的な情報共有に必須となるシステムの停止を余儀なくされました。また、警視庁広報資料によると、感染した後の復旧にかかる時間として2か月以上を要した事例もあり、最重要視すべき企業課題の一つであることは明白です。

図:復旧に要した期間の傾向

なお過去の被害事例の詳細やそれを踏まえた注意喚起は、各公的機関等でも詳しく公開していますので、合わせて参考にしてみてください。

参考:

ランサムウェア対策にクラウドを活用するメリット

クラウドの特性を正しく活用することで、オンプレミス環境よりも強固で効率的なランサムウェア対策を実現できます。ここでは、クラウドがもたらす3つの主要なメリットを解説します。

物理的に隔離された安全なデータ退避

クラウドバックアップサービスを利用すれば、社内のメインシステムとはネットワーク的にも物理的にも隔離された環境にデータを保管できます。たとえ社内システムがランサムウェアに感染しても、クラウド上のバックアップデータは影響を受けません。これにより、データの安全性を確保し、事業継続性を高めることが可能です。

バージョン管理機能による迅速な復元

多くのクラウドストレージサービスには、ファイルの「バージョン管理機能」が備わっています。これは、ファイルが変更・上書きされるたびに過去のバージョンを自動で保存しておく機能です。万が一ファイルがランサムウェアに暗号化されてしまっても、暗号化される直前の正常なバージョンにファイルを復元することができます。

セキュリティ専門家による運用保守

クラウドサービス提供事業者は、データセンターの物理セキュリティからネットワークインフラの監視まで、高度な専門知識を持つチームが24時間365日体制で運用しています。これにより、企業は自社で専門家を雇用することなく、高水準のセキュリティ基盤を利用でき、自社の担当者は本来注力すべき業務に集中できます。

-

対応計画や手順を定期的に参照したり、見直ししたりする運用を取り入れる

-

エスカレーションルート(自組織内外)の確認をしておく

また、万が一感染した場合の計画策定には、以下情報も参考してみてください。

-

一般的な相談や情報提供

-

警察への届け出/相談

-

感染時のインシデント初動対応

ランサムウェアに強い「クラウド」を選ぶ際のポイント

数多くのクラウドサービスが存在する中で、ランサムウェア対策として有効なサービスを見極めるにはどうすればよいのでしょうか。単に「有名なサービスだから」「容量が無制限だから」という理由だけで選ぶのはリスクがあります。万が一の感染時にデータを守り切れるか、また迅速に復旧できるかは、備わっている「機能」に大きく左右されます。ここでは、サービス選定時に必ず確認しておきたいポイントを解説します。

感染前の状態に戻せる「バージョン管理」機能

ランサムウェア対策において最も基本的かつ重要なのが、ファイルの変更履歴を保存する「バージョン管理」機能です。ランサムウェアはファイルを暗号化して内容を書き換えてしまいますが、この機能があれば、暗号化される直前の正常なバージョンを指定してファイルを復元することが可能です。 選定の際は、単に機能の有無だけでなく、「何世代前まで遡れるか」「保存期間は無期限か(あるいは十分な期間か)」を確認しましょう。保存期間が短いと、感染に気づくのが遅れた場合に復元可能なデータが消えている可能性があるため、柔軟な設定ができるサービスが推奨されます。

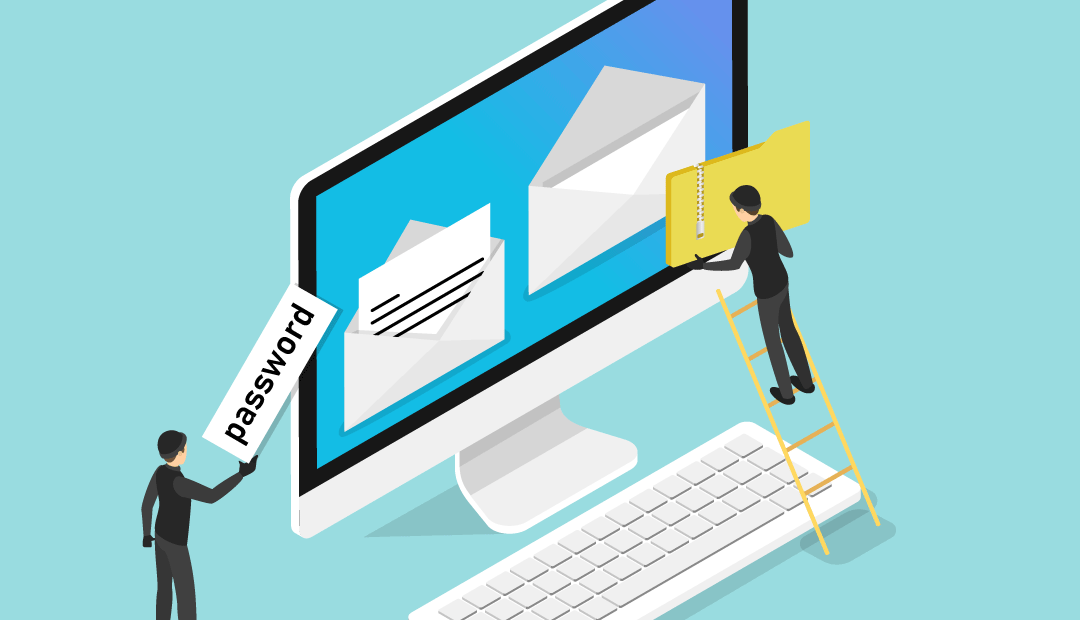

不正侵入をブロックする「多要素認証」と「アクセス制限」

クラウドへの入り口を守る認証機能の堅牢性も欠かせません。IDとパスワードだけでなく、スマートフォンアプリやSMSによる認証コードを組み合わせる「多要素認証(MFA)」が標準機能として提供されているかを確認してください。 また、アクセスできる場所を会社のIPアドレスのみに限定する「IPアドレス制限」や、許可されたデバイスからのみ接続を許可する「デバイス認証」機能も有効です。これにより、もしパスワードが流出したとしても、攻撃者が外部のネットワークから不正にログインすることを防ぎ、ランサムウェアの侵入経路を遮断することができます。

第三者機関による「セキュリティ認証」と信頼性

クラウドサービスのセキュリティレベルを客観的に判断する指標として、第三者機関による認証取得状況をチェックしましょう。また、データセンターが国内にあるか、24時間365日の監視体制があるかといったインフラ面の信頼性や、有事の際に日本語で迅速なサポートが受けられるかどうかも、企業のBCP(事業継続計画)対策として重要な選定基準となります。

クラウドストレージ「Fileforce」でランサムウェア対策

最後に、法人向けクラウドストレージFileforce(ファイルフォース)を例にクラウドストレージでランサムウェア対策を実施する方法や機能を紹介します。 ファイルやデータのバックアップはバックアップ専用のソフトウェアおよびハードウェアで環境構築をする方法もありますが、ここでは、クラウドストレージの機能でその代替をする方法を紹介します。 一般的にはクラウドストレージの用途として、全社のファイルサーバーやNASといった「社内のファイル共有用途」として活用しているケースもあれば、「社内外の関係者間でのファイル共有」のために活用しているケースもあります。そのようなクラウドストレージにおいて、次のような機能はランサムウェア対策としても有用です。

クラウドストレージにファイルアップロードする際の自動ウイルスチェック機能

クラウド上にアップロードする際に、自動的にウィルスをチェックする機能です。クラウドストレージ上のファイルはウイルスチェック済みの状態で保管、共有されることになります。また、万が一ファイルアップロードの時点でウィルスが検知された場合は、対象のファイルを自動的に削除し、そのことをアップロードしたユーザーに通知することが可能です。

バージョンファイル管理機能

ランサムウェアにより、Fileforce® Drive経由でファイルが暗号化されてしまった場合は、クラウドとの同期が完了していれば暗号化前のファイルがクラウド上に存在するので元に戻すことが可能です。 Fileforce®Drive(ファイルフォースドライブ)についての詳細はこちらでご確認いただけます。

まとめ

この記事では、クラウドストレージの機能がランサムウェア対策にも有効であるという紹介と、情報セキュリティ管理者が確認しておくべきランサムウェアの情勢と実際の被害事例などについても紹介をしました。 クラウドストレージサービスによっては、ランサムウェア対策に特化した機能やオプションも用意されているため、自社ですでに利用中のクラウドストレージの改めての機能活用や、今後オンプレミスのファイルサーバーやNASをクラウドストレージに移行されようとしている場合にも、ランサムウェア対策の観点で検討をすすめることをおススメします。